Рефераты по рекламе

Рефераты по физике

Рефераты по философии

Рефераты по финансам

Рефераты по химии

Рефераты по хозяйственному праву

Рефераты по цифровым устройствам

Рефераты по экологическому праву

Рефераты по экономико-математическому моделированию

Рефераты по экономической географии

Рефераты по экономической теории

Рефераты по этике

Рефераты по юриспруденции

Рефераты по языковедению

Рефераты по юридическим наукам

Рефераты по истории

Рефераты по компьютерным наукам

Рефераты по медицинским наукам

Рефераты по финансовым наукам

Рефераты по управленческим наукам

Психология и педагогика

Промышленность производство

Биология и химия

Языкознание филология

Издательское дело и полиграфия

Рефераты по краеведению и этнографии

Рефераты по религии и мифологии

Рефераты по медицине

Рефераты по сексологии

Рефераты по информатике программированию

Краткое содержание произведений

Реферат: Модели IP протокола (Internet protocol) с учётом защиты информации

Реферат: Модели IP протокола (Internet protocol) с учётом защиты информации

Модели IP протокола (Internet protocol) с учётом защиты информации

Саидахмедов Ш.Х.

Получены модели IP- протокола в шести формах математического представления на основе блок-схемы алгоритма функционирования IP-протокола и аппарата сетей Петри (СП). Назначение каждой модели - в отражении совершенно определенных аспектов моделируемого протокола.

Стандартизация протоколов защиты информации на всех уровнях Internet пока недостаточно зрелая- сегодня по этом вопросам нет ни одного принятого стандарта. Однако проработка вопросов защиты информации ведется достаточно активно - в стадии рассмотрения находится ряд предоложений по стандартам и ещё большее число документов находится в экспериментальной и информационной стадиях. Исходя из сказанного, рассмотрим на примере протокола IP управление во взаимодействии Internet.

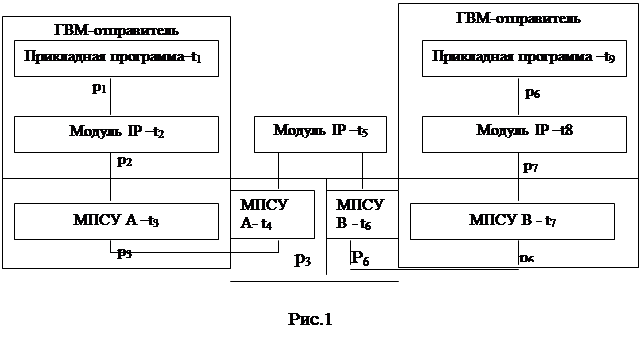

Алгоритм функционирования рассматривается для передачи межсетевой дейтаграммы (МД) через один промежуточный шлюз. Прикладная программа, отправляющая МД и функционирующая на ГВМ-отправителе, подготавливает свои данные и вызывает модуль IP своей ГВМ (главная вычислительная машина) с целью отправки этих данных в виде МД, причем в качестве аргументов вызова указываются адрес получателя и другие параметры [1].

Модуль IP подготавливает заголовок МД и присоединяет к нему данные. Далее модуль IP определяет подсетевой адрес (т.е. адрес в системе адресования подсети, к которой подключен ГВМ-источник), соответствующий данному межсетевому адресу (в данном случае это будет адрес шлюза), и передает данную МД и подсетевой адрес на обработку модулю, реализующему протокол сетевого уровня подсети А (МПСУ А). Этот модуль создает заголовок пакета подсети и присоединяет к нему в качестве данных МД и передает ее в таком виде через подсеть А.

МД поступает на шлюз в виде данных пакета подсети, далее МПСУ А шлюза освобождает дейтаграмму от заголовка подсети и передает ее модулю IP. По межсетевому адресу модуль IP определяет подсетевой адрес следующей ГВМ в подсети В, куда должна быть передана МД. В данном случае модуль IP определит подсетевой адрес для ГВМ-адресата. После этого для выполнения передачи вызывается модуль протокола сетевого уровня подсети В (МПСУ В). Этот модуль, в свою очередь создает заголовок пакета подсети В, присоединяет к нему в качестве данных межсетевую дейтаграмму и отправляет пакет с целью доставки ГВМ-адресату. На ГВМ-адресате МД освобождается от заголовка пакета подсети В и передается на обработку модулю IP. Модуль IP определяет,какой прикладной программе предназначена данная МД, и передает этой прикладной программе данные в ответ на системный вызов, выдавая в качестве результатов этого вызова адрес отправителя и другие параметры.

Блок-схема описанного алгоритма функционирования IP-протокола с интерпретацией элементов представлена на рис.1.На рис.2 показан перевод блок-схемы алгоритма функционирования IP-протокола (рис.1) в эквивалентную графовую модель сети Петри (СП) [2].

p4 p5

t1 t2 t3 t4 t5 t6 t7 t8

½--0---+---0---+--0---+---0--+--0--+--0--+--0---+--

p1 p2 p3 p4 p5 p6 p7

p8

-+---0---½

t8 t9

Рис.2

Матричная модель, эквивалентная графовой модели СП IP-протокола и определенная в терминах векторов и матриц, представлена в табл.1,2 (пустоты соответствуют нулям).

Таблица 1

+------------------------------

¦ ½t1¦t2¦t3¦t4¦t5¦t6¦t7¦t8¦t9¦

---+--+--+--+--+--+--+--+--+--+

½p1¦ ¦1 ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦

¦p2¦ ¦ ¦ 1¦ ¦ ¦ ¦ ¦ ¦ ¦

¦p3¦ ¦ ¦1 ¦ ¦ ¦ ¦ ¦ ¦

¦p4¦ ¦ ¦ ¦ ¦ 1¦ ¦ ¦ ¦ ¦

¦p5¦ ¦ ¦ ¦ ¦ ¦1 ¦ ¦ ¦ ¦

¦p6¦ ¦ ¦ ¦ ¦ ¦ ¦1 ¦ ¦ ¦

¦p7¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦1 ¦ ¦

¦p8¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ 1¦

+------------------------------

Таблица 2

+------------------------------

¦ !t1¦t2¦t3¦t4¦t5¦t6¦t7¦t8¦t9¦

-------------------------------

½p1¦ 1¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦

¦p2¦ ¦1 ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦

¦p3¦ ¦ ¦ 1¦ ¦ ¦ ¦ ¦ ¦ ¦

¦p4¦ ¦ ¦ ¦ 1¦ ¦ ¦ ¦ ¦ ¦

¦p5¦ ¦ ¦ ¦ ¦ 1¦ ¦ ¦ ¦ ¦

¦p6¦ ¦ ¦ ¦ ¦ ¦ 1¦ ¦ ¦ ¦

¦p7¦ ¦ ¦ ¦ ¦ ¦ ¦ 1¦ ¦ ¦

¦p8¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ 1¦ ¦

+------------------------------

Подстановочная модель IP-протокола эквивалентной графой и матричной моделям этого же протокола имеет вид:

Q1: переход-исток {(y1 +1,р1)};

Q2:{(х1 ³.1,р1)} ® {(х1-1,р1)} U{(y2 +1,р2)};

Q3:{(х2 ³ 1,р2)} ® {(х2 -1,р2)} U {(y3+1,р3)};

Q4:{(х3 ³ 1,р3)} ® {(х3-1,р3)} U {(y4+1,р4)};

Q5:{(х4 ³ 1,p4)} ® {(x4 -1,p4)} U {(y5 +1,p5)};

Q6:{(х5 ³ 1,р5)} ® {(х5-1,р5)} U {(y6+1,р6);

Q7:{(х6 ³ 1,р6)} ® {(х6-1,р6)} U {(y7+1,р7)};

Q8:{(х7 ³ 1,р7)} ® {(х7-1,р7)} U {(y8+1.р8)};

Q9:{(х8 ³ 1,р8)} ® {(х8-1,р8)} переход-сток,

t1 t1 A1

+--------------0 p2 +---------------0 p2

t2 t2 A2

p1 0----------------+--------------0 p2 p1 0----------------+--------------0 p2

t3 t3 A3

p 2 0----------------+--------------0 p3 p 2 0----------------+--------------0 p3

t4 t4 A4

p3 0----------------+--------------0 p4 p 3 0----------------+--------------0 p4

t5 t5 A5

p 4 0----------------+--------------0 p5 p 4 0----------------+--------------0 p5

t6 t6 A6

p 5 0----------------+--------------0 p6 p 5 0----------------+--------------0 p6

t7 t7 A7

p 6 0----------------+--------------0 p7 p 6 0----------------+--------------0 p7

t8 t8 A8

p7 0----------------+--------------0 p8 p 7 0----------------+--------------0 p8

t9 A9 t9

p 8 0----------------+- p8 0----------------+

а) б)

Рис.3.

где Qi - множество событий; хi,yi- число меток во входной и выходной позициях pi перехода tj соответственно;(x1³1,p1) -

наличие не менее одной метки в позиции p1; (x1 -1,p1) - извлечение одной метки из позиции p1; (y2 +1,p2) - помещение одной метки в позицию p2.

Аналитическое представление,задается в виде формул алгебры СП. Формулами в этой алгебре являются: символические обозначения элементарных СП; результаты применения алгебры СП ее формулам. Сетевые представления формул приведены на рис.3,где:

а) множество элементарных СП для переходов t1-t9; б) СП - соответствующая формулам A1- A9...

На основе A1,A2,...,,A9 не трудно получить аналитическое описание IP-протокола

(...((A1*A2)*A3)*,...,A8)*A9 = A1*A2*A3*,...,*A9,

где "*"- операция наложения [3].

Модель позолила компактно записать сложные структуры управления протокола и анализировать свойства протокола связанных с его реализацией.

Структурная модель, эквивалентная приведенным выше моделям этого же протокола, имеет следующий вид:

I(t1)переход-стокI(t2)={p1},I(t3)={p2}, I(t4)={p3},I(t5)={p4},I(t6)={p5};I(t7)={p6},I(t8)={p7},

I(t9)={p8};O(t1)={p1},O(t2)={p2},O(t3)={p3},O(t4)={p4},O(t5)={p5},O(t6)={p6} O(t7)={p7},O(t8)={p8},O(t9) - переход-сток.

Алгебраическая модель .IP -протокола для этого:

- придадим позиции pi 0 вес Si=2i-1 и вычисляем:

S1=1,S2=2,S3=4,S4=8,S5=16,S6=32,S7=64,S8=128,S9=256.

- находим вес Qj перехода tj:

Q1=S1=1,Q2=S2-S1=1,Q3=S3-S2=2,Q4=S4-S3=4,

Q5=S5-S4=8,Q6=S6-S5=16,Q7=S7-S6 =32, Q8=S8-S7=64,

Q9=-S8=-128.

- определяем функции запуска переходов:

t1-переход-исток,t2= m1,t3= m2,t4 = m3 ,t5 = m4,t6 =

m5,t7=m6,t8 = m7 ,t9 = m8 .

определяем, алгебраический полином, реализующего

кортеж t9·t8·t7·t6·t5·t4·t3·t2·t1:

T=m1+ m2+m3+m4+m5+m6+m7+m8

определяем окончательное представление СП модели

в виде двух уравнений

1. Mk+1=Mk+Qk 0, где Qk 0={1,1,2,4,8,16,32,64,-128}

2. T=m1+ m2+m3+m4+m5+m6+m7+m8, где miÎ {0,1}- маркеры в позиции pi.

Итак, получены модели IP протокола в шести формах математимческого представления с использованием заданной спецификации и аппарата ординарной СП: графовая, матричная, подстановочная,аналитическая, структурная и алгебраическая. Назначение каждой из моделей - в отражении совершенно определенных аспектов моделируемого протокола [4].

Список литературы

1.Протоколы информационно-вычислительных сетей. Справочник/ С.А. Аничкин, С.А. Белов, А.В. Бернштейн и др. Под ред.И.А. Мизина, А.П. Кулешова.- М.: Радио и связь, 1990.-504 с.

2.Питерсон Дж. Теория сетей Петри и моделирование систем.М.:Мир.-1984.-150 с.

3.Котов В.Е.Алгебра регулярных сетей Петри//Кибернетика.-1980. N 5.- С. 10-18.

4.Саидахмедов Ш.Х. Требования к модели поведения протокола. Модель поведения и структурные модели на основе теории сетей Петри//Проблемы информатики и энергетики. Ташкент,1998,-N1.- С. 6-10.